先日導入したさくらのVPS上のSophos UTMでIPsec メインモードVPNを構築して遊ぶメモ。

Sophos UTMのサイト間VPNを設定してみた。

自宅環境は例によって、NEC IX2000シリーズのIX2215だけど、中古激安のIX2025でもイケる。

最初の作業は、ゲートウェイの登録。

ナビゲーションからサイト間VPN>IPSecを選択。

リモートゲートウェイタブを開いて、+新規リモートゲートウェイを開く。

名前は適当にわかりやすい物を。 FQDNが一番わかりやすいかと。

ゲートウェイタイプはイニシエータかレスポンダか。 わからなければ、とりあえずイニシエータにしておけばOK。

ゲートウェイはネットワークオブジェクトで登録。 登録していない場合は、右側の+を押せば、画面のような追加ポップアップが開く。 わかりやすい名前、タイプは必ずホスト、IPv4に自宅の固定IPを登録して保存。

認証タイプは、事前共有鍵以外にRSAとX509証明書が使えるけど、今回は事前共有鍵で構築。

VPN IDタイプは、対向に設定するVPN IDタイプと値を設定する。

リモートネットワークは、ゲートウェイ同様にネットワークオブジェクトで設定。 新規で作る場合は、自宅ローカルのサブネットを登録する(タイプでネットワークを選んで、ネットワークアドレス192.168.0.0とかとサブネット/24とかそんな感じ)

ここまで出来れば保存。

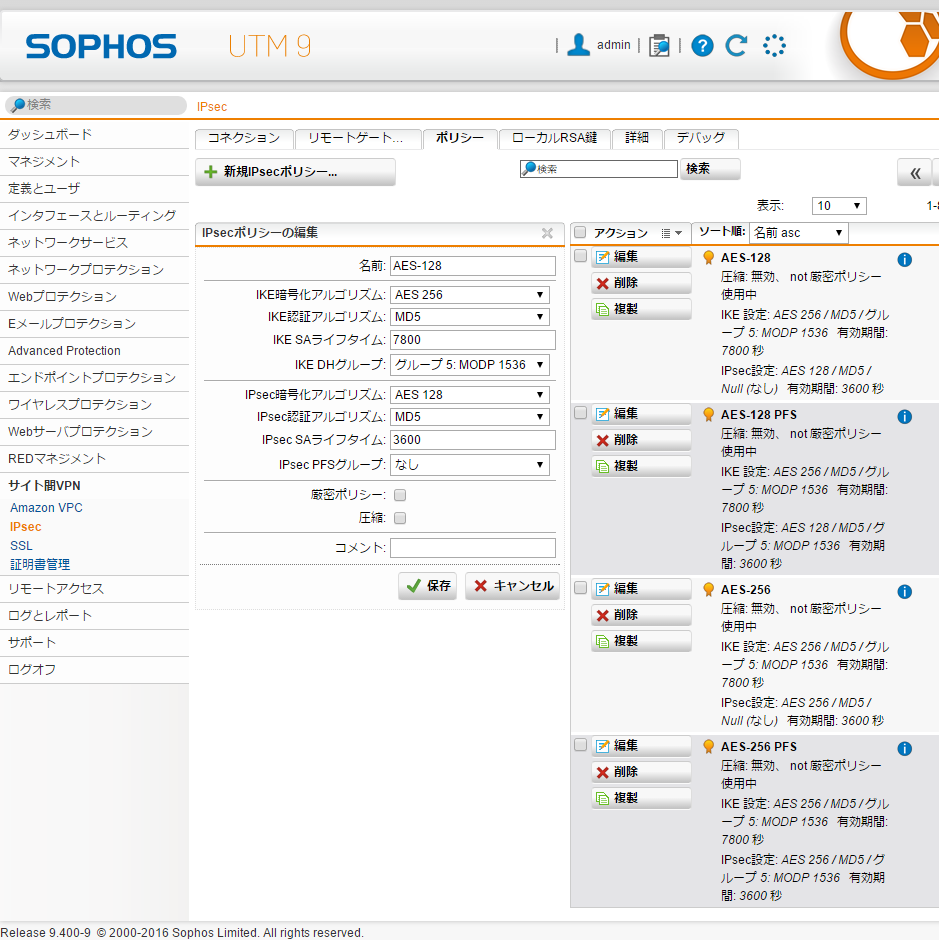

次に、暗号化ポリシーの決定。

ポリシータブを開く。

とは言っても、今回は対向側であわせてしまうので適切なのをチェックしてメモっておく。

今回はバランスの良いAES-128と言うデフォルトポリシを使うため、内容をメモ。

Phase1が AES128 MD5 lifetime 3600

Phase2が AES256 MD5 modp1536 lifetime 7800

最後にコネクション設定の作成。

コネクションタブを開く。

+新規IPsec接続を叩いて設定開始。

名前は適当にわかりやすく接続先の名前。

リモートゲートウェイは最初に作ったヤツを選択。

ローカルインターフェイスはIPsecするエンドポイントだからPublicインタフェイス。

ポリシーは先ほどメモしたポリシーを選択。

ローカルネットワークは、UTMサイドのローカルネットワークだから、Internal(Network)を選択。

自動ファイアウォールルールを選択すればIPsec接続に必要なファイアウォールルールが自動追加されるのでオススメ。

全部出来たら保存。

これだけの手順でUTM側のポリシ設定は完了してしまった。 いやー、便利だねぇ。

そして、ここからはIX2215側の設定。

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 |

!VPN着信用のACL ip access-list sakura-acl permit ip src any dest any !とりえあずNAT-Tはオンで良い ike nat-traversal !さっきメモったとおりにプロポーザルを書いていく ike proposal sakurautm-ike-prop encryption aes-256 hash md5 group 1536-bit lifetime 7800 ike policy sakurautm-ike peer UTMのグローバルアドレス key 共有秘密鍵 sakurautm-ike-prop !さっきのリモートゲートウェイに書いたとおりのVPN IDを設定 ike local-id sakurautm-ike address 192.168.0.1 !リモート側は、WANのグローバルIPでOK ike remote-id sakurautm-ike address グローバルID ipsec autokey-proposal sakurautm-ipsec-prop esp-aes esp-md5 lifetime time 3600 ipsec autokey-map sakurautm-ipsec sakura-acl peer UTMグローバル sakurautm-ipsec-prop ! !今回はTunnel12に構築 interface Tunnel12.0 description SakuraUTM tunnel mode ipsec ! こちらの外部インタフェイスはGE0.1 ip unnumbered GigaEthernet0.1 ip tcp adjust-mss auto ipsec policy tunnel sakurautm-ipsec out no shutdown これでしばらく待てばPhase1/Phase2が立ち上がってくるはず。 そしたら経路設定。 !スタティック経路なら ip route 192.168.1.0/24 Tunnel12.0 !ルートマップを使っているなら ip access-list sakura-site permit ip src any dest 192.168.1.0/24 route-map rmap permit 80 match ip address access-list sakura-site set interface Tunnel12.0 |

この設定で、自宅ルータから管理画面の接続は、https://192.168.1.100:4444/で行えるようになる(管理画面をNAT通してみるとかしないでOK)

で、この状態で、さくら側にあるローカル接続は全て自宅のLANからローカルIPでアクセスできる。管理が超簡単になる素敵構成。

(1286)